نشرت صحيفة نيويورك تايمز وثائق سرية مسربة حصل عليها موقع “إنترسبت” الأمريكي حيث تظهر هذه الوثائق المسربة التدخل الإيراني الواضح في الشأن العراقي، وأظهرت هذه التقارير المسربة أن الاستخبارات الإيرانية تملك برنامجاً كاملاً يحتوي على معلومات حساسة مرتبطة بأمن معلومات العراق.

لكن، ما يهمنا حقاً هو كيف تسربت هذه المعلومات من الناحية التقنية وكيف يمكن للدول أن تحافظ على أمن المعلومات الخاص بها.. للإجابة على هذه التساؤلات دعونا نفهم ما حصل أولاً في الوثائق التي تسربت يوم أمس.

حيث تحدثت التسريبات عن مسؤول رفيع في الاستخبارات العراقية وهو يقول للجانب الإيراني “كل المعلومات التي تخص الجيش العراقي اعتبرها لك فقط أعطني حاسوبك وأنا سأقوم بتنزيل البرنامج الذي يحتوي على المعلومات على جهازك”.

هكذا قد حصلت التسريبات تقنياً.

وأشارت التقارير أيضاً أن الولايات المتحدة قد أعطت العراق نظاماً حساساً للتجسس على الهواتف المحمولة لكن العراق قد أعطى هذا النظام إلى الجانب الإيراني.

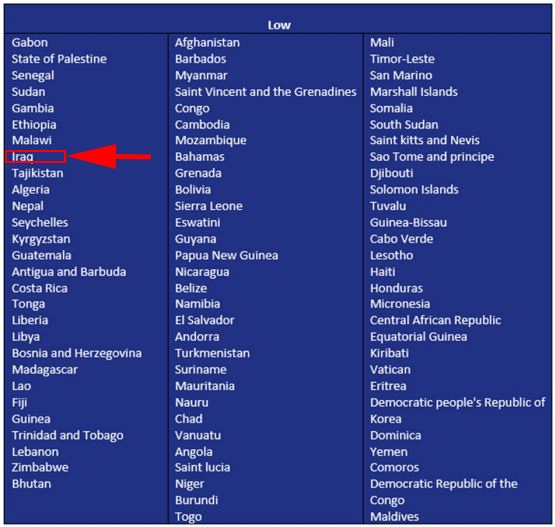

ويتحدث تقرير لموقع Secure World عن أن العراق أحد أسوء الدول في مجال الأمن المعلوماتي أو Cyber Security:

أمن المعلومات

سبق وشرحنا مفهوم الهجمات السيبرانية في مقالتنا “الحرب الإلكترونية بين إيران وأمريكا.. ما هي “الهجمات السيبرانية” ؟“، سنتحدث الآن عن معنى أمن المعلومات بشكل أدق.

المقصود بأمن المعلومات هو توفير الوسائل والأدوات والإجراءات اللازمة لحماية المعلومات أو من أجل حماية وسلامة خصوصية المعلومات من الأخطار الداخلية والخارجية كما عرفها جمال محمد غيطاس باحث ورئيس تحرير مجلة لغة العصر الصادرة عن مؤسسة الأهرام ومحرر تكنولوجيا المعلومات بصحيفة الأهرام.

ومن الأسس القوية التي يبنى عليها مجال أمن المعلومات هو التأكد من أن المعلومات لا تكشف ولا يطلع عليها من قبل أشخاص غير مخولين بذلك.

يتبين لنا من التقطة السابقة نفهم أن العراق يفتقد لكل الأساسات التي يبنى عليها أمن المعلوماتية حيث ومن خلال الوثائق والتقارير المسربة والتي تقول أن العراق قد سمح لدول أخرى بالاطلاع على المعلومات السرية والخاصة بأمن معلومات الدولة.

العلاقة بين الأمن المعلوماتي والأمن القومي

ويشرح الباحث جمال محمد غيطاس العلاقة ما بين أمن المعلومات والأمن القومي حيث يقول إن اتساع قضية أمن المعلومات وتطورها على هذا النحو الخطير عالمياً وعربياً يعود إلى أمرين:

- الأول: أن أغلب دول العالم -بما فيها الدول العربية- ترفع حاليا شعار التحول إلى مجتمع المعلومات والمعرفة، وتنفذ خططا واسعة النطاق لتحويل هذا الشعار إلى واقع، وفى خضم هذه الخطط يتم إنشاء سلاسل من قواعد البيانات القومية الكبرى، كما يجري تطوير شبكات الاتصالات ونشر الإنترنت عبر خطوط الاتصالات العادية والسريعة، وتتجه الأمور لتعميم خدمات نقل الصوت عبر بروتوكولات الإنترنت، وتنشط الدول في نشر مفاهيم وخدمات الحكومة الإلكترونية، وتصدر قوانين التوقيع الإلكتروني الذى يمهد الطريق صوب تفعيل أنشطة التجارة والأعمال الإلكترونية على نطاق واسع، وتتوسع فى مبادرات توفير الحاسب لفئات المجتمع المختلفة بالمنازل والمدارس وللمهنيين، كما تتبنى عشرات من برامج التنمية المعلوماتية المتكاملة فى مختلف الوزارات والهيئات والمؤسسات.

- الثاني: أن تشييد بنية معلوماتية قومية واسعة المجال وتبني التوجه نحو مجتمع المعلومات نقل المجتمع والدولة والمؤسسات إلى مرمى المخاطر، وحتم عليها مواجهة التحديات الشاملة والواسعة النطاق فى أمن المعلومات، بمعنى أن تحديات أمن المعلومات فى مجتمع يمتلك بنية معلوماتية واسعة يجعله يواجه تهديدات فى أمن المعلومات تتسم بالشمول والاتساع وعمق التأثير وتنوع الأدوات وتعدد مصادر الهجوم وأدواته وغزارة الأهداف التى تشكل إغراء ومناطق جذب لمن يستهدفونه، فمخاطر أمن المعلومات فى عصر (مجتمع المعلومات) تضم مستويين:

- الأول: مستوى تعقب وجمع المعلومات، ويشمل الوسائل التقليدية لجمع المعلومات التى تعتمد بشكل كبير على العناصر البشرية من الجواسيس أو ما يعرف بالطابور الخامس، ووسائل الاستطلاع الحديثة وفى مقدمتها الأقمار الصناعية التي تطورت بشكل كبير, حيث بلغت الصور والمعلومات الواردة منها حدا فائقا من الجودة والدقة لم تبلغها من قبل، كما يشمل هذا المستوى العديد من أدوات تعقب وجمع من داخل البنية المعلوماتية الأساسية للجهة المستهدفة ومنها “البوابات الخلفية” ويقصد بها الثغرات أو نقاط الضعف الأمنية التى توجد بشبكات ونظم المعلومات والبرامج المختلفة، و”الرقائق الإلكترونية” التي تعتبر الجزء الحيوي بجميع أجهزة التعامل مع المعلومات من حاسبات ومعدات بناء شبكات ووسائط تخزين وغيرها والتي يمكن استخدامها في تعقب وجمع المعلومات، وأدوات التلصص على شبكات المعلومات وعمليات الاعتراض.

- الثاني: مستوى يستهدف إفساد وتعطيل المعلومات، وتستخدم فيه العديد من الأدوات كفيروسات الحاسب والاختراق المباشر لشبكات المعلومات والهجوم بفيض الرسائل والطلبات وهجمات الاختناق المروري الإلكتروني على نطاق واسع وغيرها.

هذا ونشير إلى أن حماية وإدارة أمن المعلومات وسلامتها يحتاج إلى فهم من أشخاص يكونون متخصصين في هذا المجال كذلك يحتاج إلى وعي من كل مكونات المجتمع لكي نتلافى حدوث أي خرق ممكن حدوثه في أي لحظة.