لاحظ مسؤولو الجوازات والجمارك في الولايات المتحدة شيئًا مُريبًا خلال إحدى المراجعات الاعتيادية لبيانات حجز الرحلات الجوية في العام 2014. كان من المقرر أن يسافر مواطن يمني من المملكة العربية السعودية إلى واشنطن، لكن رقم هاتفه وبريده الإلكتروني كانا مرتبطين بإرهابي مُشتبه به. عكف المسؤولون على التدقيق والفحص بشكل أعمق، ثم أكدوا الارتباط بينهما.

في وقت لاحق، ألغت وزارة الخارجية تأشيرة المسافر، ومنعته شركة الطيران من السفر. إن مثل هذه البيانات لها أهمية حاسمة في الجهد العالمي لمنع الإرهابيين من عبور الحدود.

قال السفير نيثن سيلز، منسق مكافحة الإرهاب بوزارة الخارجية الأميركية، في وقت سابق من هذا العام، “إننا جميعًا نحتاج إلى وقف هذه التهديدات قبل أن تصل إلى أراضينا.”

لقد قادت الولايات المتحدة المفاوضات لاستصدار قرار من مجلس الأمن الدولي يتطلب من جميع أعضاء الأمم المتحدة البالغ عددهم 193 جمع المزيد من البيانات، بما في ذلك بصمات الأصابع، ويشجّع الدول على تبادل المعلومات لمنع الإرهابيين من ركوب الطائرات أو عبور الحدود أو استخدام مسارات ملتوية للسفر بغية التهرب من الكشف عن هويتهم. وهذا النهج المنسق يزود البلدان بـ “مجموعة جديدة من الأدوات والآليات لمواجهة التهديد الإرهابي المتطور”، حسبما قال سيلز. والقرار معروف باسم قرار مجلس الأمن رقم 2396.

وعلى وجه التحديد، يجب على جميع أعضاء الأمم المتحدة القيام بما يلي:

- جمع البيانات المتعلقة بالقياسات الحيوية (البيانات البيومترية)، مثل بصمات الأصابع، لتحديد هوية الإرهابيين.

- تطوير قوائم المراقبة أو قواعد البيانات الخاصة بالإرهابيين المعروفين والمشتبه بهم.

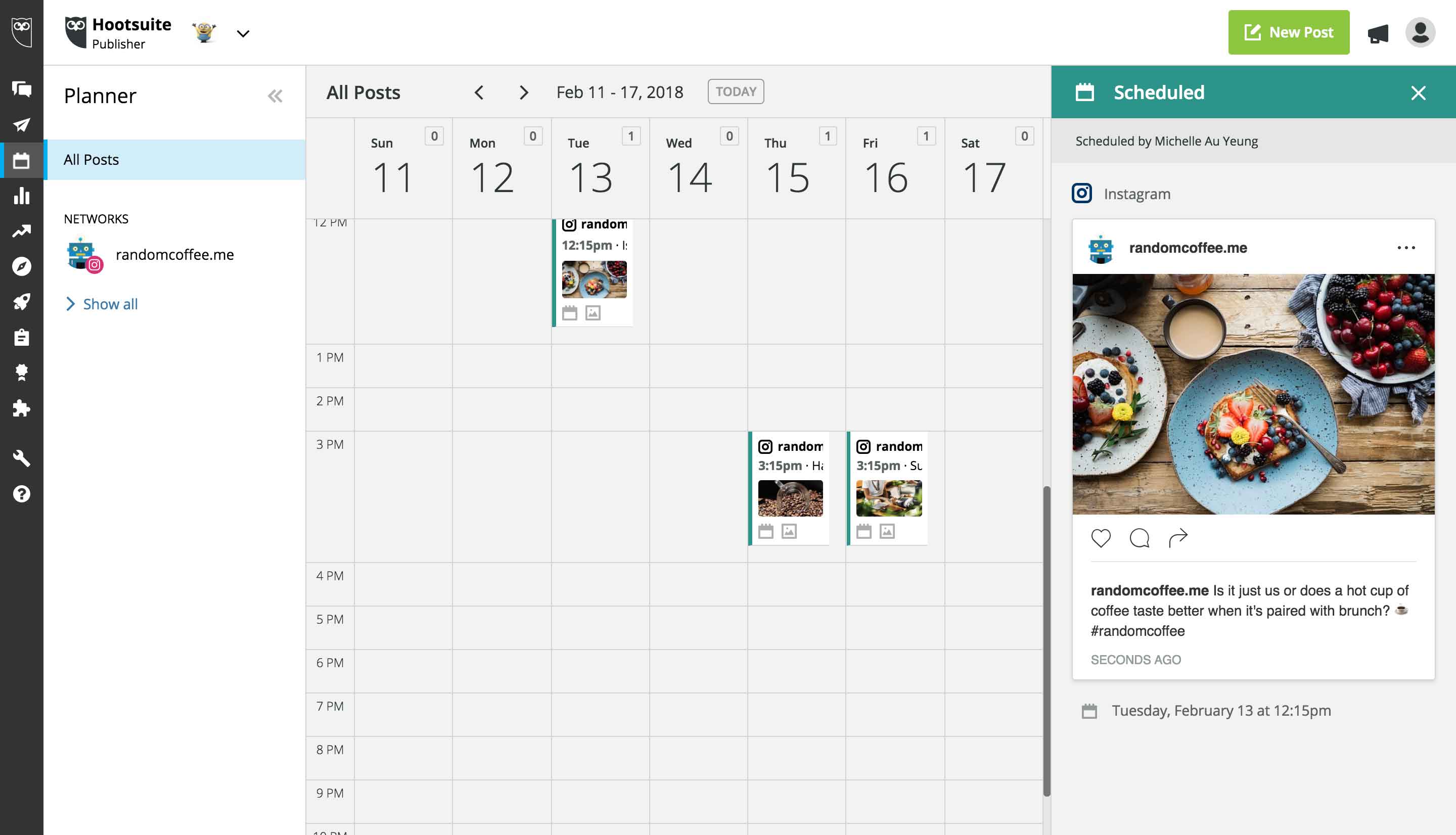

- استخدام بيانات حجز تذاكر الطيران، بما في ذلك الأسماء وأرقام الهواتف ومسارات السفر، لتحديد الإرهابيين غير المعروفين سابقا.

على مدى سنوات عديدة، تقوم الولايات المتحدة باستخدام هذه الأدوات والآليات التي مكّنتها في العام 2017، على سبيل المثال، من التعرف على 134 إرهابيًا معروفًا أو مشتبهًا بهم كانوا مسافرين إلى بلدان أخرى من خلال مشاركة بصمات الأصابع مع الدول.

وللتأكد من أن الأنظمة المتطورة تعمل على مستوى العالم، فإن التنسيق الدولي أمر أساسي، حسبما ذكر سيلز.

وقد ظهر مثال واضح على ذلك في العام 2014 عندما أرسل أحد حلفاء الولايات المتحدة إليها طلبًا للتعرف على بصمات الأصابع لمواطن سريلانكي كان يتقدم بطلب للجوء. وقد وجدت الولايات المتحدة أن البصمات تتطابق مع تلك المسجّلة لإرهابي معروف أو مشتبه به. ونتيجة لذلك، تم رفض طلب اللجوء لذلك الشخص.

وفي وقت سابق من هذا العام، قال سيلز “إن الإرهابيين المتمرسين في القتال يتوجهون إلى بلدانهم الأصلية بعد عودتهم من منطقة الحرب أو يعيثون خرابًا ودمارًا في بلدان ثالثة.” ويقوم الجنود بجمع البيانات البيومترية في ساحة المعركة، وتتضمن بصمات الأصابع التي توجد في منازل أعضاء تنظيم داعش، وعلى العبوات البدائية غير المنفجرة، ومن المقاتلين الأجانب الذين يتم القبض عليهم. ويمكن أن تساعد البيانات التي يتم الحصول عليها في منع الإرهابيين المعروفين أو المشتبه بهم من السفر.

وحثّ سيلز الدول على “تحطيم الحواجز التي تمنع السلطات من تبادل بيانات مكافحة الإرهاب مع بعضها البعض.” وقال إن الولايات المتحدة على استعداد لمساعدة الشركاء الذين يفتقرون إلى الموارد أو القدرة على تنفيذ قرار الأمم المتحدة.

وأضاف قائلا، “إن أعداءنا يتطورون باستمرار، ويجب على الولايات المتحدة وعلى شركائنا أن يتطوروا بالقدر ذاته من السرعة.”